在網絡安全領域,被動信息收集作為一種隱蔽的偵察手段,正逐漸成為黑客和滲透測試人員的關鍵技能。它允許攻擊者在不直接與目標系統交互的情況下,通過第三方服務獲取有價值的情報,從而大幅降低被發現的風險。本文將詳細解析被動信息收集的原理、常用工具和方法,并探討其在信息系統集成服務中的應用與防護。

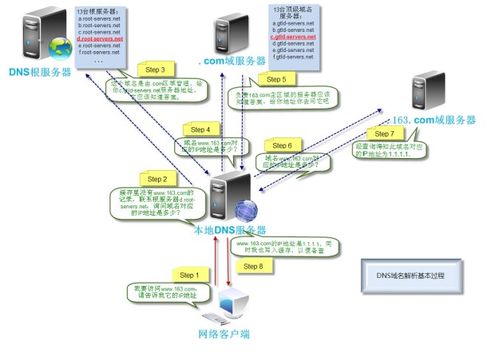

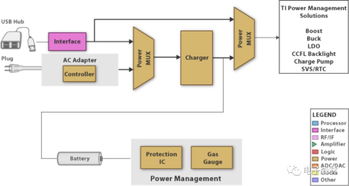

被動信息收集的核心在于利用公開或半公開的第三方資源,如搜索引擎、DNS記錄、社交媒體平臺、云服務API以及專業情報工具。這些服務通常由獨立實體提供,攻擊者可以匿名或偽裝身份訪問,避免留下直接痕跡。例如,通過Shodan或Censys等搜索引擎,黑客能夠掃描目標暴露的端口、服務版本和漏洞信息;而利用Google Hacking技術,結合特定搜索語法,可挖掘目標網站的敏感文件或配置錯誤。WHOIS查詢能揭示域名注冊詳情,社交媒體分析可獲取員工信息和內部動態,這些數據共同構建目標的數字畫像,為后續滲透測試奠定基礎。

在黑客攻防實踐中,被動信息收集是攻擊鏈的第一步,旨在最小化攻擊面。攻擊者通過這種方式識別易受攻擊的組件,如未加密的數據庫或過時的軟件,而無需觸發目標的入侵檢測系統(IDS)。例如,在一次模擬滲透測試中,安全專家使用Maltego工具聚合來自多個源的數據,映射出目標公司的網絡拓撲和員工關系,從而設計出精準的社會工程學攻擊。這種方法不僅高效,還因為依賴合法服務而難以追蹤。

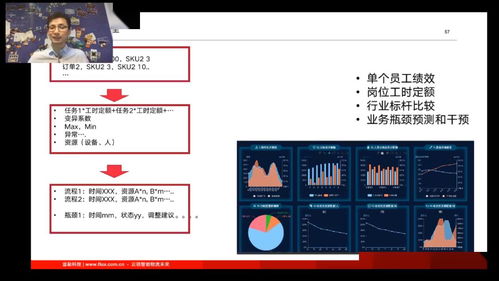

被動信息收集也帶來了雙重影響。對于信息系統集成服務而言,它既是威脅也是機遇。攻擊者可能利用集成系統中的第三方API或云服務漏洞進行偵察,導致數據泄露;但另一方面,企業也可以借鑒這些技術進行自我評估,通過監控外部數據源來發現自身暴露的資產,從而加強防護。例如,集成服務提供商應定期審計公開信息,使用工具如theHarvester自動化收集自身數據,及時修補漏洞。

被動信息收集是網絡安全中不可忽視的一環。它強調了在數字化時代,保護信息系統不僅需要主動防御,還需關注間接威脅。通過理解并應用這些方法,安全團隊能更好地模擬真實攻擊,提升整體防護能力,而企業在集成服務中融入這些策略,將有效降低風險,確保業務連續性。